WannaCrypt: Fidyə proqramına texniki baxış

WannaCrypt ransomware zərərli proqramına texniki baxış və hədəf olaraq təyin edilən faylın şifrələnməsi

Steqanoqrafiya nədir?

Steqanoqrafiya: Gizli məlumatları hər kəsin görə biləcəyi şəkildə necə gizlətmək olar?

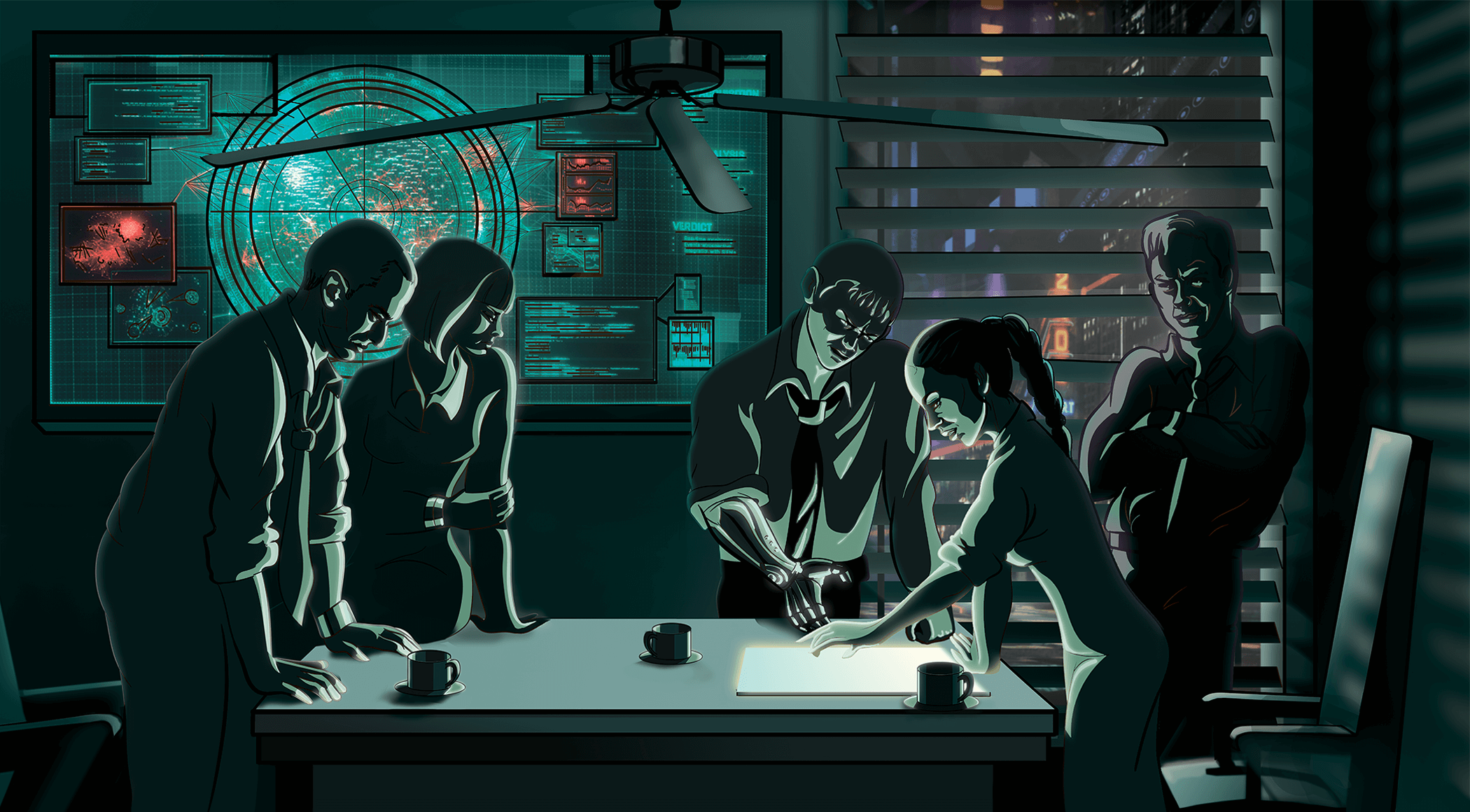

[Report]: Operation Universal Mining

Dövlət qurumlarında kripto mədənçilik ilə məşğul olan botnet və əks-kiberkəşfiyyat tədbirləri tətbiq edilməklə ona məxsus mərkəzi idarəetmə serverinin ələ keçirilməsi

Brontok soxulcanının texniki analizi

Dövlət qurumlarında fəaliyyət göstərən məşhur kompüter soxulcanı

Bulud toxumlama (cloud-seeding) əməliyyatı

Dövlət qurumunda beynəlxalq kiber cəsusluq şəbəkəsinə aid izlər

Dövlət qurumları yenidən Agent-Tesla hədəfində

Olduqca güclü şəkildə obfuskasiya edilmiş .NET zərərvericinin texniki analizi

Olympus Hasn't Fallen: GuLoader - Shellcode çatdırılma xidməti

Prezident Administrasiyasını hədəf alan qabaqcıl zərərvericinin texniki analizi

"Təsdiqlənmiş kotirovka" - CVE-2018-0798 boşluğunu istismar edən zərərli sənəd

Dövlət qurumuna göndərilən zərərli ofis sənədinin texniki analizi